Le monde du virtuel est le monde du doute

- Une avalanche de courriers indésirables : faux courriels, spam, phishing email

- Usurpations d'identité, escroqueries, diffamation

- Piratage d'informations confidentielles, espionnage industriel, dérives de la surveillance

La réponse technologique existe, elle est complexe à mettre en oeuvre

- Cryptographie, authentification, encryption, non-répudiation, RSA, DSA, ECDSA, SHA, RIPEMD, DES, AES, IDEA, ECDH, ...

- Signatures électroniques, PKCS#7, XML DSig, CAdES, XAdES, PAdES, ...

- Infrastructures à clés publiques, PKI, certification, révocation, key escrow, CMP, OCSP, ...

- Formats d'archivage: PDF/A-1,2,3

Un grand nombre d'opérateurs proposent des solutions intégrées, mais leur analyse du point de vue du Droit tombe rapidement en défaut sur l'un ou plusieurs des points suivants :

- identification faible ou même auto-déclarée ;

- partage des moyens de signatures, intraçabilité de la personne physique agissante, comme en cas de délivrance de certificat de signature 'entreprise' ;

- au nom de qui agit la personne ? La signature n'est pas qualifiée, où si elle l'est, la fonction de la personne est auto-déclarée ;

- maîtrise et autonomie de la signature ;

- fichier central de toutes les 'identités' et/ou tous les échanges, en conflit avec la protection des données à caractère personnel ;

- confidentialité déficiente, les documents sont rendus en clair par un serveur central.

La conséquence de ces carences est une absence de preuves, et donc de protection juridique ; autrement dit, les documents échangés n'ont pas plus de valeur qu'un simple courrier électronique ou encore une conversation téléphonique.

À l'opposé, vous pouvez éviter de passer par un opérateur "tiers" et configurer votre éditeur de documents PDF pour les signatures et votre messagerie pour le cryptage de personne à personne ; confidentialité et protection des données à caractère personnel sont alors garanties. Dans plusieurs pays et sur base d'un certificat cryptographique officiel, les autorités fiscales acceptent les factures dématérialisées de cette façon. Êtes-vous à l'abri pour autant ? Pas plus, car :

- Nul ne peut se faire la preuve à soi-même et il n'y a justement plus de tierce partie à l'échange capable de prouver cet échange

- Il n'y a pas de 'document original'

- Le cryptage de bout en bout empêchera de défendre une personne qui a perdu ses clés ou en incapacité, parce qu'on ne pourra plus déchiffrer les documents échangés, sauf à avoir prévu l'entiercement de vos clés privées, ou abandonner la confidentialité

- Les mécanismes usuels de protection des clés cryptographiques par PIN code ou mot de passe ne prouvent en rien l'identité de l'auteur, juste la possession du code

Depuis des années, nous assistons à une fuite en avant : on invente de nouveaux mécanismes, de nouveaux standards, on exige la conformité à des chartes de plus en plus complexes en espérant masquer les carences, et on essaye de légaliser ce qui existe. On ment aux clients sur l'opposabilité juridique ("signez là, je vous dis que c'est légal"), on tait l'absence de recours ("c'est pas nécessaire, le système est infaillible", "Ah vous avez lu les conditions générales où il est écrit que nous ne sommes responsable de rien ? Mais c'est pas grave puisque cela ne se produira jamais"), et on vous demande de renoncer à la protection de votre vie privée sous couvert de menaces terroristes.

Alors que si l'on repart du Droit, comme l'a fait Woobe, on ouvre la voie à une approche fondamentalement différente, beaucoup plus claire, beaucoup plus efficace, et par nature sans aucune des carences des systèmes actuels.

Au centre de ce dispositif se trouvent de nouveaux concepts forts : identité, communauté, attribution, mandat.

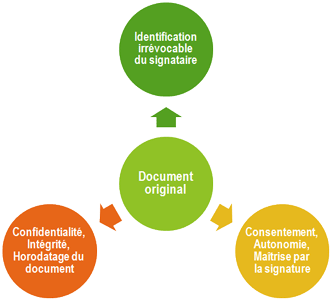

On invente le document original 'unique' dans le monde virtuel, qui nous amène à dissocier la copie légale, de la copie logique et de la copie physique.

On invente un nouveau métier : le tiers probateur.

On résout deux paradoxes fondamentaux :

- la nécessité d'enregistrer les transactions auprès d'un tiers, ici 'le tiers probateur', en même temps que l'absence de fichier central, grâce à l'invention d'une vraie identité dématérialisée

- la nécessité de répondre aux devoirs d'enquête ne s'oppose plus à la capacité de garantir une confidentialité absolue, grâce aux tiers-mandats, un concept unique de mandat à mandater...

Intrigué? contactez-nous.